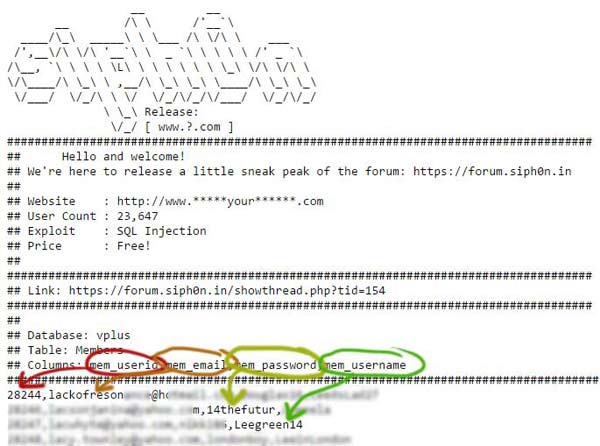

gestern wurde eine dating-webseite gehackt, ich vermute, es war whatsyourprice.com. dahinter steckt brendon wade, der eine dating-webseite nach der anderen in die welt setzt. ich hatte nie davon gehört, lese aber, dass wades ideen gern mit einer modernen form der prostitution in verbindung gebracht werden. man buhlt um den ausgeh-partner, indem man geld bietet, wie bei einer auktion. kann sein, dass es bestimmte leute genervt hat, wie hier mit liebe umgegangen wird. jedenfalls wurde eine seite mit “…your…com” auseinandergenommen, mittels eines alten tricks namens SQL-injection, also einem datenbankangriff. die gruppe, die das erledigt hat, nennt sich siph0n, anstelle des o eine null. so sieht der begrüßungstext des vorhin veröffentlichten hacks aus, mit der ankündigung, es werden weitere daten folgen:

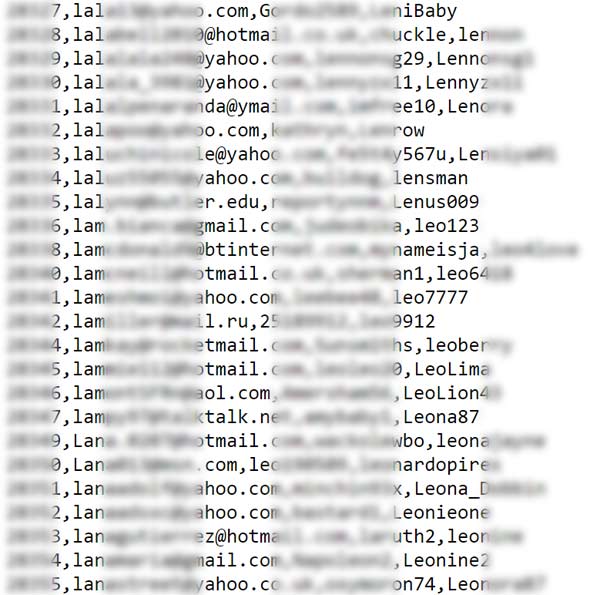

ich habe mal markiert, was hier geleakt wird: die mitgliedsnummer (rot), die email-adresse (in ocker), das passwort zum einloggen in die seite (in grüngelb) und der mitgliedername (grün). angeblich sind 23.647 namen ausgelesen worden; als beweis liefert die gruppe zwei seiten mit diesen empfindlichen daten, rund um den buchstaben l. die unkenntlichmachungen sind von mir; in den dokumenten ist alles schön klar zu lesen:

mit diesen daten kann man sich versuchen, in die dating-seite einzuloggen; es würde mich allerdings wundern, wenn das ginge, denn sicher hat sie wind davon bekommen und die passwörter zurückgesetzt. man kann davon ausgehen, dass viele mitglieder dieselben passwörter auch für andere dienste nutzen, vielleicht für ebay oder online-banking. ich habe testweise eine email-adresse in den browser eingegeben und fand sofort ein bild der frau bei instagram. sie macht schulungen in skype und heißt bei dem dating-portal … [sag ich jetzt nicht]